El caso de San Bernardino ha sido una fuente, al menos de cara a algunos perfiles de usuario, de buena publicidad para Apple, ya que la compañía ha podido dar una imagen de proteger fuertemente la privacidad. Aprovechando la ocasión, también hizo hincapié en que “los usuarios no son el producto” cuando se destapó el escándalo de Cambridge Analytica, que dejó la imagen de Facebook bastante tocada.

Sin embargo, la buena imagen que tiene Apple a nivel de privacidad puede terminar haciendo que sus usuarios se confíen. Una buena privacidad no solo la ofrece el producto o servicio en sí, sino que esta tiene que ser reforzada por buenas prácticas por parte del usuario final. En MuySeguridad nos hacemos eco de las recomendaciones de Malwarebytes sobre cómo proteger los dispositivos iOS (con especial mención a los iPhones).

Utilizar una una frase de contraseña larga

La mayoría de los usuarios de iOS utilizan un PIN de 4 dígitos, aunque posiblemente sería mejor utilizar uno de 6 para reforzar la protección de los datos. Además de esto, se puede establecer un bloqueo definitivo si se falla un número de intentos, algo que puede venir muy bien en casos de robo o de intentos de acceso indebido.

El problema de utilizar un PIN de 4 dígitos es que solo hay 10.000 combinacionales posibles, por lo que en 10 intentos un atacante tendría un 0,1% de posibilidades de acertar. Aunque no es un porcentaje elevado, se trata de una probabilidad relativamente alta para este tipo situaciones, así que sería mejor utilizar un PIN de 6 dígitos para bajarlo. Pero aquí no solo hay que tener en cuenta la configuración del sistema operativo, ya que a lo largo del tiempo han aparecido dispositivos capaces de averiguar pines saltándose los límites de intentos, debido a que se han aprovechado de vulnerabilidades de hardware o software, como el dispositivo GrayKey.

Por eso es muy recomendable no usar el PIN y utilizar en su lugar una contraseña compuesta por una frase larga y alfanumérica. Además de letras y números, también sería recomendable utilizar caracteres especiales para dar más fuerza a la contraseña. En iOS, la contraseña se establece mediante Ajustes > Touch ID y código. Como alternativa, se puede utilizar Touch ID y Face ID para reconocimiento biométrico, pero estos son cuestionados por muchos debido a que Face ID muestra carencias y la huella digital puede ser replicada de la forma más sencilla posible al estar en el dispositivo tocado por el usaurio.

Reforzar la cuenta de Apple ID con una autenticación en dos factores

La autenticación en dos factores es algo que en MuySeguridad recomendamos encarecidamente para reforzar, al menos, las principales cuentas que manejan los usuarios e incluso los propios gestores de contraseñas, herramientas cuya utilización sería muy recomendable en caso de utilizar una gran cantidad de cuentas a lo largo y ancho de Internet, algo muy común en estos tiempos a pesar de que muchos sitios web soportan el acceso mediante otros servicios como Facebook y Google.

La cuenta de Apple ID está vinculada a cada dispositivo de Apple que utilice el mismo usuario, por lo que reforzar su seguridad con la autenticación en dos factores resulta crítico para evitar, en lo máximo posible, problemas derivados de acceso no autorizados a los datos.

Mantener actualizado todo el software

No tener al día el software es un gran riesgo para el usuario. En su momento se descubrió que WannaCry se aprovechó de una vulnerabilidad en el protocolo SMB que estaba parcheada en Windows, pero muchos mantenedores de sistemas no aplicaron el parche con diligencia, permitiendo así que la campaña tras el malware tuviera mucho éxito.

Tener actualizados tanto las aplicaciones como el sistema operativo resulta critico para obtener la máxima protección, debido a que las vulnerabilidades no parcheadas son algo que los atacantes aprovechan con frecuencia. Sin embargo, ni eso otorga la invencibilidad, ya que por ejemplo GrayKey explota vulnerabilidades y problemas de seguridad aún desconocidos. Obviamente, Apple combate para averiguar los orígenes de las cosas que permiten la ejecución de GrayKey, pero mientras tanto los usuarios seguirán desprotegidos contra esta herramienta.

A esto hay que sumar que cada vez que Apple parchea una vulnerabilidad publica información en sus notas de lanzamiento, proporcionando así información a los atacantes para que puedan ir contra sistemas sin actualizar.

Utilizar un servicio de VPN en las Wi-Fi públicas

Las Wi-Fi públicas son todo un peligro para los usuarios. El hecho de que las transmisiones no estén cifradas y utilicen canales no confiables se convierte en toda una tentación para los hackers, que suelen estar pendientes para poder hacerse con datos comprometedores, mejor si les pueden reportar ingresos de forma directa, como la autentiación para acceder a las cuentas bancarias.

Es mejor tirar de la tarifa plana de datos antes que conectarse a una Wi-Fi pública, pero en caso de que eso no pueda ser posible, lo recomendable es utilizar un servicio de VPN que se encargue de cifrar los datos transmitidos y así evitar que caigan en menos de los ciberdelincuentes.

Sin embargo, no cualquier servicio de VPN vale, ya que muchos en realidad no son confiables, y en caso de ser gratuito, el usuario tiene muchas opciones de ser el verdadero producto, por lo que su privacidad puede terminar comprometida igualmente. Además de elegir un buen servicio de VPN, es importante asegurarse de que su compatibilidad con iOS es buena.

Parece que WPA3 ofrecerá una solución para reforzar la seguridad de las Wi-Fi públicas, pero mientras esta versión del protocolo no esté extendida, lo recomendable es tomar precauciones en el orden que hemos expuesto: primero tirar de la tarifa plana de datos y si no se puede, usar un servicio de VPN confiable.

Usar cifrado adicional

Utilizar un gestor de contraseñas puede ser una buena idea para reforzar la seguridad de las contraseñas. Además de la protección ofrecida por el dispositivo o la cuenta de iCloud, también hay que contar con la caja fuerte del gestor de contraseñas, por lo que se añade una barrera más a la hora de proteger las credenciales del usuario.

En nuestro especial sobre qué es un gestor de contraseñas se pueden ver las soluciones más populares en ese segmento, aunque aquí es importante también tener en cuenta la compatibilidad con iOS. Por otro lado, la aplicación Notas permite crear notas cifradas que pueden ser protegidas con contraseñas, recomendándose usar una contraseña distinta por cada nota. Otra cosa recomendable sería utilizar cifrado en los respaldos de los dispositivos alojados en iTunes con una contraseña única.

Comprobar periódicamente los ajustes de privacidad

En los dispositivos móviles las aplicaciones piden una gran cantidad de permisos para poder acceder a los datos a alojados, al micrófono, la localización y las cámaras. Sería recomendable de vez en cuando supervisar la sección de Privacidad en los Ajustes de iOS para ver si se le ha concedido a alguna aplicación un permiso que en realidad no necesita, como por ejemplo revocar a una aplicación de red social el acceso a las fotos almacenadas.

Estar atento a las estafas

Como ya dijimos al principio, que el iPhone tenga buena reputación en materia de privacidad no vuelve invencible de por sí, y si el usuario no tiene cuidado con los lugares en los que se mete, igualmente puede llevarse un buen disgusto.

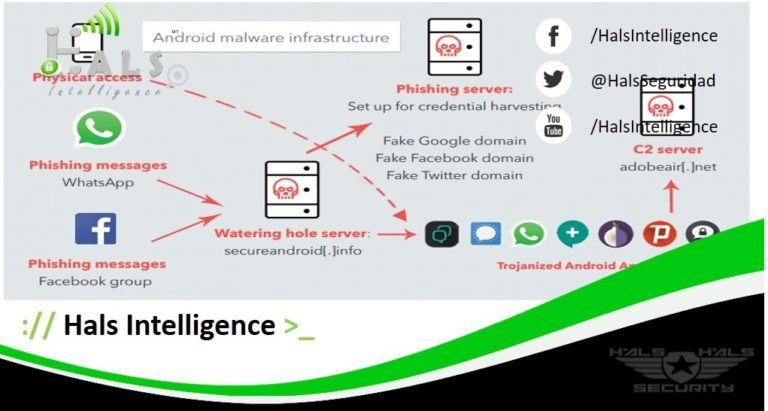

Una cosa de la que hay que estar pendientes son las estafas, que pueden llegar mediante llamadas o mensajes de remitentes desconocidos. Obviamente, en esas situaciones sobra decir que lo mejor es cortar la comunicación cuanto antes y no enviar ningún tipo de mensaje o dato, más si son sensibles. También es importante estar atentos a los enlaces que llegan a través de los mensajes. En caso de que el emisor no sea una persona de confianza, lo mejor es no hacer clic sobre él, ya que podría ser una estafa que podría llevar al robo de datos, sobre todo dirigiendo al usuario a sitios web de phishing.

Una buena práctica aquí sería, en lugar de pulsar sobre los enlaces, abrir el navegador web que se esté usando iOS, escribir la URL del sitio web y luego navegar hasta donde se ha indicado en el mensaje recibido.

La seguridad es algo que siempre depende del usuario

Aunque haya muchas herramientas que ayudan en aspectos como la privacidad y la seguridad, las buenas prácticas por parte del usuario siguen siendo una parte fundamental para garantizar la confidencialidad de los datos.

iOS podrá ofrecer un buen marco para proteger la privacidad, pero si el usuario es descuidado de poco servirá eso, cosa que ya se vio en el caso de las cuentas de iCloud de los famosos que fueron comprometidas en 2014.